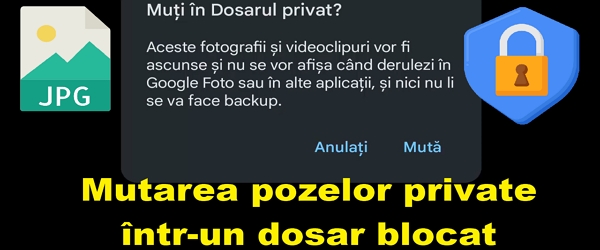

Masquer les images privées dans un dossier verrouillé De quoi parle le tutoriel Masquer les images privées dans un dossier verrouillé ? Dans ce didacticiel vidéo intitulé Masquer les images privées dans un dossier verrouillé, je vous montre une méthode par laquelle vous pouvez déplacer des images privées de la galerie vers un dossier verrouillé que vous ne pouvez ouvrir qu'avec votre empreinte digitale. Cette méthode de… [Lire plus ...]

Masquer les photos privées dans un dossier verrouillé – distinct de la galerie

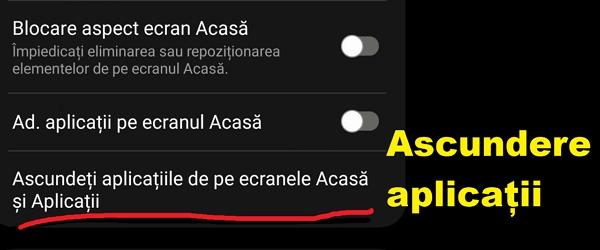

Masquer les applications installées sur les téléphones Samsung

De quoi parle le didacticiel vidéo Masquer les applications installées sur les téléphones Samsung ? Dans ce didacticiel vidéo « Masquer les applications installées sur les téléphones Samsung », je vais vous montrer comment masquer les applications installées sur les téléphones Samsung, sans utiliser de lanceur tiers. Pourquoi masquer les applications installées ? La réponse est évidente et les raisons sont… [Lire plus ...]

Images vidéo à vue unique Whatsapp qui sont supprimées dès qu'elles sont vues

Images vidéo à vue unique Whatsapp Qu'est-ce que le didacticiel vidéo sur les images vidéo à vue unique Whatsapp Dans ce didacticiel vidéo "Images vidéo à vue unique Whatsapp", je vous présente la fonctionnalité de Whatsapp appelée vue unique. À quoi sert la fonctionnalité Single View dans Whatsapp ? L'idée de base de la fonction d'affichage unique est d'envoyer une photo ou une vidéo, et… [Lire plus ...]

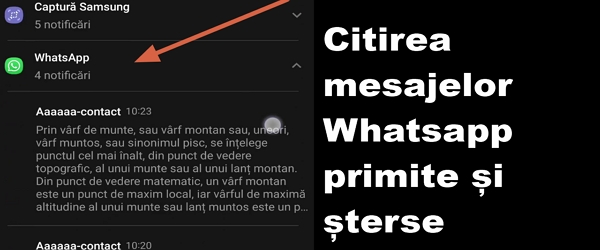

Comment afficher les messages reçus et supprimés dans Whatsapp

Qu'est-ce que le didacticiel vidéo sur la façon d'afficher les messages reçus et supprimés de Whatsapp ? Dans ce didacticiel, je vous présente un moyen simple grâce auquel vous pouvez afficher les messages reçus et supprimés de Whatsapp. Comment faisons-nous cela? Simple, grâce à l'historique des notifications. Comment afficher les messages Whatsapp reçus et supprimés Les messages Whatsapp reçus et supprimés ne peuvent plus… [Lire plus ...]

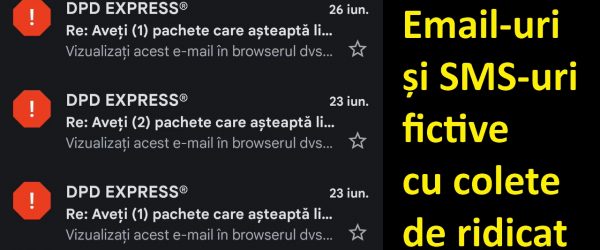

Messages frauduleux avec des colis non adressés - comment nous le disons

Qu'est-ce que le didacticiel vidéo Messages frauduleux avec colis non adressés à propos de Dans ce didacticiel vidéo Messages frauduleux avec colis non adressés, nous verrons comment nous pouvons savoir si un e-mail ou un sms dans lequel il est affirmé que nous avons un colis à recevoir est légitime, même si nous n'étions pas Je n'attends aucun colis Certaines personnes reçoivent des messages frauduleux avec : « vous avez un colis à recevoir, mais... [Lire plus ...]

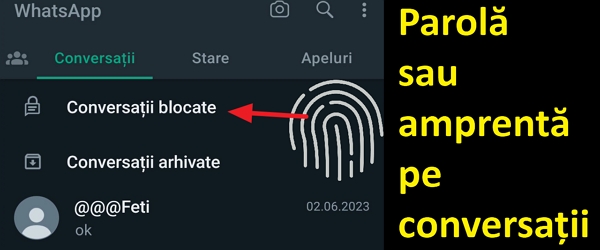

Chat caché et mot de passe sur Whatsapp - mot de passe ou empreinte digitale

Qu'est-ce que le tutoriel vidéo Masquer et mot de passe une conversation sur Whatsapp à propos de Dans le tutoriel vidéo Masquer et mot de passe une conversation sur Whatsapp je vais vous montrer comment cacher et comment protéger avec une empreinte digitale ou un mot de passe une conversation sur Whatsapp Pourquoi cacher une conversation sur Whatsapp ? Pourquoi avons-nous des rideaux, des tentures, des clôtures, une porte de salle de bain :-) et d'autres choses... [Lire plus ...]

Examen du routeur Mikrotik hAP ax3 excellent – très bon débit sur USB

De quoi parle cette critique vidéo : Mikrotik hAP ax3 critique un excellent routeur ? Excellente revue du routeur Mikrotik hAP ax3 - Dans cette revue, je présente un routeur WiFi 6 du modèle Mikrotik hAP ax3. Il fait partie de la classe AX1800 mais est livré avec des spécifications de pointe et des vitesses USB fulgurantes. Qu'est-ce que Mikrotik ? Mikrotik est une société européenne... [Lire plus ...]

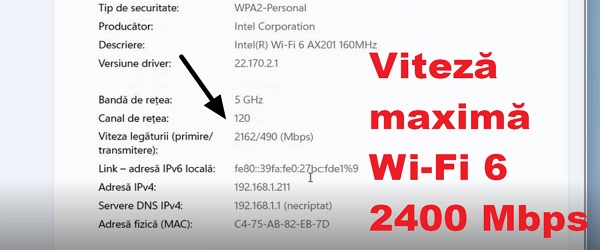

Comment atteindre 2400 Mbps sur Wi-Fi - et comment régler votre routeur sur 160Mhz

De quoi s'agit-il dans le tutoriel Comment atteindre 2400 Mbps en Wi-Fi Dans le tutoriel vidéo Comment atteindre 2400 Mbps en Wi-Fi nous verrons comment atteindre la vitesse de 2400 Mbps en utilisant un routeur Wi-Fi 6 AX 3000 de n'importe quel fabricant, mais qui prend en charge la largeur de canal de 160 Mhz. Qu'est-ce qu'un canal Wi-Fi ? Un canal WiFi est une plage de fréquence spécifique utilisée par… [Lire plus ...]

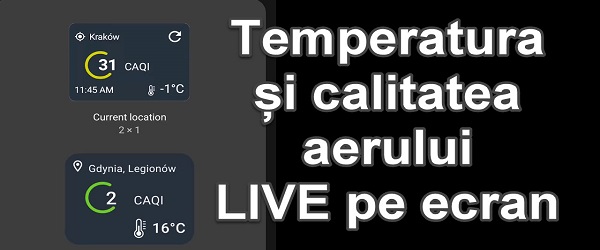

Widget de température et de qualité de l'air - VRAIE POLLUTION EN DIRECT

De quoi parle le didacticiel vidéo Widget sur la température et la qualité de l'air ? Dans ce tutoriel vidéo "Widget température et qualité de l'air", je vous présente la méthode la plus pratique pour savoir quelle est la température exacte à l'extérieur et quelle est la qualité de l'air en direct. Comment pouvons-nous avoir un widget de température et de qualité de l'air en direct ? Airly est un… [Lire plus ...]

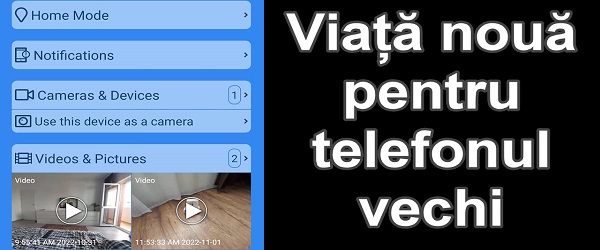

Presence transforme votre téléphone en caméra IP - ne jetez pas votre ancien téléphone !

Presence fabrique une caméra IP à partir du téléphone En quoi consiste le didacticiel vidéo Presence fabrique une caméra IP à partir du téléphone ? Dans ce tutoriel vidéo, je vous présente Presence, une application qui transforme votre téléphone en caméra IP. En pratique, je vais vous montrer comment vous pouvez faire un système de surveillance en utilisant seulement un ou plusieurs téléphones. Que fait l'application Présence ? La présence est un… [Lire plus ...]

Commentaires récents