De quoi parle le didacticiel vidéo Copilot Designer crée des images numériques originales selon notre description Dans ce didacticiel vidéo sous le titre Copilot Designer crée des images numériques originales selon notre description, je présente la fonction Designer dans Microsoft Copilot, qui est responsable de la création d'images basées sur sur la description de l'utilisateur à l'aide de l'intelligence... [Lire plus ...]

Copilot Designer crée des images numériques originales selon notre description

Recommandation pour un climatiseur facile à nettoyer – Midea All Easy Pro Nordic

Recommandation pour un climatiseur facile à nettoyer De quoi parle cette vidéo intitulée Recommandation pour un climatiseur facile à nettoyer ? Cet article (Recommandation pour un climatiseur facile à nettoyer) est en fait une recommandation pour tous ceux qui souhaitent acheter un climatiseur. Un problème très grave dont il faut tenir compte avec les appareils à air... [Lire plus ...]

Éclairage de l'écran Edge pour les notifications – notifications plus discrètes

De quoi s'agit-il dans le tutoriel Eclairer l'écran sur la tranche pour les notifications ? Dans ce tutoriel vidéo (Eclairage de l'écran sur le bord lors des notifications) je vais vous montrer comment vous pouvez avoir un éclairage de bord ou l'éclairage de l'écran sur le bord lorsqu'il y a des notifications. Cette fonction se retrouve nativement sur certains téléphones (Samsung, Xiaomi, etc.), mais elle peut également être obtenue via... [Lire plus ...]

Résoudre les problèmes de notification sur Android – cela peut provenir de votre téléphone

Contenu du tutoriel Résoudre les problèmes de notifications sur Android Dans le tutoriel d'aujourd'hui (Résoudre les problèmes de notifications sur Android) nous verrons quelles sont les causes qui peuvent conduire à l'interruption des notifications de certaines applications sur Android Les problèmes de notifications peuvent provenir de deux parties. avec le côté serveur de… [Lire plus ...]

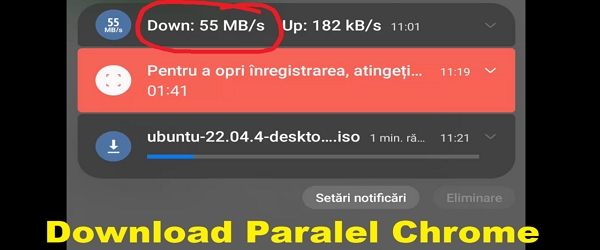

Augmentez la vitesse de téléchargement dans Google Chrome avec les téléchargements parallèles

De quoi parle le didacticiel vidéo Augmenter la vitesse de téléchargement dans Google Chrome ? Dans ce didacticiel vidéo, Augmenter la vitesse de téléchargement dans Google Chrome, je présente une fonction de Google Chrome Flags, qui permet de télécharger le même fichier à partir de plusieurs endroits en parallèle. Ainsi, la vitesse de téléchargement augmente. Semblable au protocole BitTorrent Ce paramètre que Google… [Lire plus ...]

Comment rendre les discussions Whatsapp invisibles – rien n'est visible

De quoi parle le tutoriel Comment faire des conversations invisibles sur Whatsapp Dans ce tutoriel sous le titre Comment faire des conversations invisibles sur Whatsapp, je vous présente la meilleure méthode pour masquer les conversations avec des contacts ou dans des groupes Whatsapp. Beaucoup ne connaissent pas cette méthode de masquage des conversations Whatsapp. Beaucoup ne connaissent que le blocage… [Lire plus ...]

Nouvelles fonctionnalités 2024 de Google Maps – Itinéraires immersifs et voyages dans le temps

Nouvelles fonctionnalités 2024 dans Google Maps De quoi parle le didacticiel Nouvelles fonctionnalités 2024 dans Google Maps ? Dans le didacticiel vidéo d'aujourd'hui ( Nouvelles fonctions 2024 dans Google Maps ) Je vais vous présenter quelques nouvelles fonctions introduites par Google dans Maps Trasee ou des itinéraires immersifs assistés par l'IA. Lorsque vous souhaitez vous déplacer d'un endroit à un autre, Google Maps crée l'itinéraire pour vous. le plus adapté et vous... [Lire plus ...]

Imprimez ou envoyez une seule page PDF – pas d'applications

De quoi parle le didacticiel vidéo Imprimer ou envoyer une seule page PDF Dans ce didacticiel vidéo intitulé Imprimer ou envoyer une seule page PDF, nous verrons comment envoyer ou imprimer une seule page à partir d'un document PDF plus long sans utiliser d'autres applications. Arrêtez de prendre des photos sur des pages numériques ! Quand tu veux… [Lire plus ...]

Application de contrôle de santé du téléphone Samsung – application officielle

Application Samsung Phone Health Checkup De quoi parle le didacticiel de l'application Samsung Phone Health Checkup ? Dans ce tutoriel vidéo "Application pour vérifier la santé des téléphones Samsung" je vous présente une application de Samsung, dans laquelle nous avons une fonction très utile pour diagnostiquer les téléphones... [Lire plus ...]

Masquer les photos privées dans un dossier verrouillé – distinct de la galerie

Masquer les images privées dans un dossier verrouillé De quoi parle le tutoriel Masquer les images privées dans un dossier verrouillé ? Dans ce didacticiel vidéo intitulé Masquer les images privées dans un dossier verrouillé, je vous montre une méthode par laquelle vous pouvez déplacer des images privées de la galerie vers un dossier verrouillé que vous ne pouvez ouvrir qu'avec votre empreinte digitale. Cette méthode de… [Lire plus ...]

Commentaires récents