Pourquoi les PC sont-ils plus faibles du jour au lendemain - SOLVING meltdown update Comment vont les choses avec Meltdown, Spectre et les performances du PC? Il y a quelques jours, je vous ai parlé des vulnérabilités Meltdown et Spectre, à la suite desquelles des mises à jour Windows et Linux ont été publiées. Les mises à jour du système ne peuvent résoudre que la vulnérabilité Meltdown, avec les fabricants… [Lire plus ...]

PCS PLUS FAIBLES AU COURS DE LA NUIT - Mise à jour de la SOLUTION Meltdown

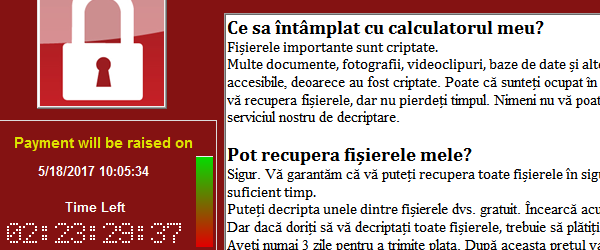

Infection en temps réel avec CRY Ransomware et VEUX méthodes de protection

Infection en direct par WANNA CRY Ransomware et méthodes de protection L'infection informatique la plus destructrice de ces dernières années est un ransomware appelé WannaCry. D'où vient WannaCry? On ne sait pas exactement d'où il vient, mais on sait qu'il a été construit sur la phase de spyware volé à la NSA (American SRI), pour laquelle la NSA a utilisé… [Lire plus ...]

Correction de l'écran dans une application sur Android - l'antidote pour curieux

La fixation de l'écran dans une application Android est une fonction qui nous permet de réparer notre écran, de rester dans une seule application et de ne pas pouvoir sortir tant que nous n'avons pas saisi un mot de passe ou une empreinte digitale. Sur quels téléphones pouvez-vous réparer l'écran? Cette fonctionnalité devrait être disponible sur n'importe quel téléphone avec Android 5.0 ou supérieur. Maintenant, cela dépend aussi du développeur, s'il a décidé de… [Lire plus ...]

Lorsque vous entrez dans le compte à quelqu'un d'autre et de lire des conversations WhatsApp

Comment se connecter au compte WhatsApp de quelqu'un d'autre pour lire ses conversations Bonjour les amis, dans le tutoriel d'aujourd'hui, nous verrons comment nous pouvons lire ou espionner les conversations WhatsApp d'enfants, d'épouses, d'amis, d'êtres chers. Comment accéder au compte WhatsApp de quelqu'un d'autre Peut-être que nous ne voulons pas nécessairement espionner quelqu'un, mais simplement surveiller nos enfants ou petits-enfants. [Lire plus ...]

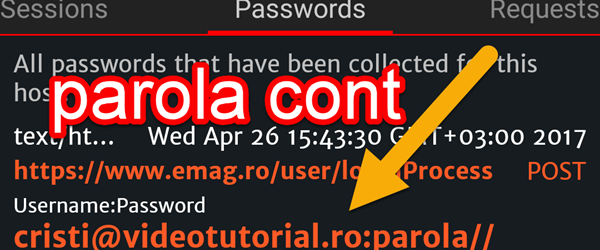

Comme vous pouvez le voir, les mots de passe des images et des pages à d'autres - les magasins en ligne touchés

Comment voyez-vous les mots de passe, les images et les pages des autres - les boutiques en ligne affectées Sécurité La sécurité informatique est assez vague de nos jours, lorsque l'utilisateur moyen ne fait pas la distinction entre vulnérabilité Web et virus. Nous avons essayé d'informer le plus possible, mais malheureusement le message ne semble pas arriver là où il le devrait. Au contraire, nous constatons que les magasins en ligne sont très fous [Lire plus ...]

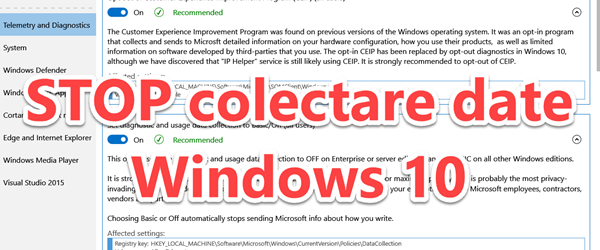

ARRÊTER invasion de la vie privée sur Microsoft WINDOWS 10

STOP à la violation de la vie privée de Microsoft sous WINDOWS 10 De quoi parle le didacticiel? Dans ce tutoriel, je vais vous montrer comment vous pouvez désactiver tous les paramètres qui violent votre vie privée sur Windows 10 par Microsoft, en collectant massivement les données d'utilisation, la navigation, les préférences, l'emplacement, etc. STOP à la violation de la vie privée sur WINDOWS 10 par… [Lire plus ...]

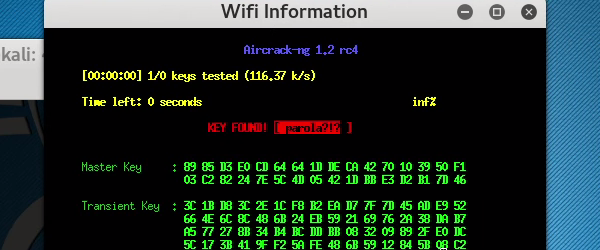

Comment casser un mot de passe Wi-Fi, super rapide en utilisant l'ingénierie sociale

Comment casser n'importe quel mot de passe Wi-Fi, en utilisant des techniques d'ingénierie sociale. L'ingénierie sociale est la technique par laquelle des individus ou des groupes sont manipulés afin de réaliser quelque chose. Le programme d'ingénierie sociale le plus récent est la «méthode de l'accident», où l'agresseur exploite les soins de la victime pour ses proches, pour obtenir des avantages indus, c'est-à-dire… [Lire plus ...]

Comment un PC infecté par crypto Trojan LOCKY

À quoi ressemble un PC infecté par le cheval de Troie LOCKY crypto? Fini le temps où je devirus mon PC en un clic. Les menaces d'aujourd'hui ont pris des formes de plus en plus étranges. Il y a un jour, une connaissance m'a demandé de vérifier un ordinateur portable et de lui donner des conseils, pourquoi il bouge si fort. J'ai regardé et j'ai tout de suite réalisé qu'en plus de 10.000 XNUMX extensions, des programmes «entretien / nettoyage»… [Lire plus ...]

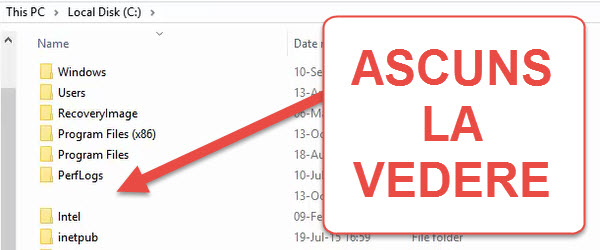

Comment cacher un dossier pour afficher

Pour ceux qui travaillent sur PC dans un environnement encombré, il est important que les fichiers privés / confidentiels restent à l'abri des regards indiscrets. Nous avons des méthodes d'archivage des mots de passe, des méthodes de cryptage des données et même des programmes de mot de passe de fichiers. Malheureusement, tous les utilisateurs d’ordinateurs n’apprécient pas les aventures ou l’installation d’autres programmes sur [Lire plus ...]

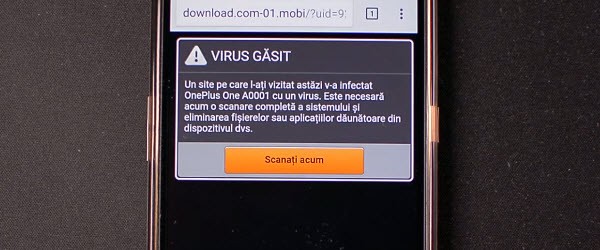

Comment se débarrasser de scareware téléphone

Les programmes ou pages de scareware constituent une catégorie spéciale et très passive de logiciels malveillants. Il s'agit d'une sorte de phishing qui se base sur les peurs des utilisateurs pour les inciter à effectuer certaines actions. Un scareware peut vous inciter à installer un logiciel, divulguer vos données personnelles, payer une certaine somme d'argent ou envoyer un SMS à un numéro avec… [Lire plus ...]

Commentaires récents